Securonix als führendes Unternehmen mit der vollständigsten Vision eingestuft.

Securonix wurde das 3. Jahr in Folge als führendes Unternehmen eingestuft und im Gartner Magic Quadrant for Security Information and Event Management Report 2021 als das „Unternehmen mit der vollständigsten Unternehmensvision“ bezeichnet. Informieren Sie sich, wie Securonix Next-Gen SIEM Sicherheitsteams helfen kann, die Sicherheitslage effizienter und effektiver zu verbessern.

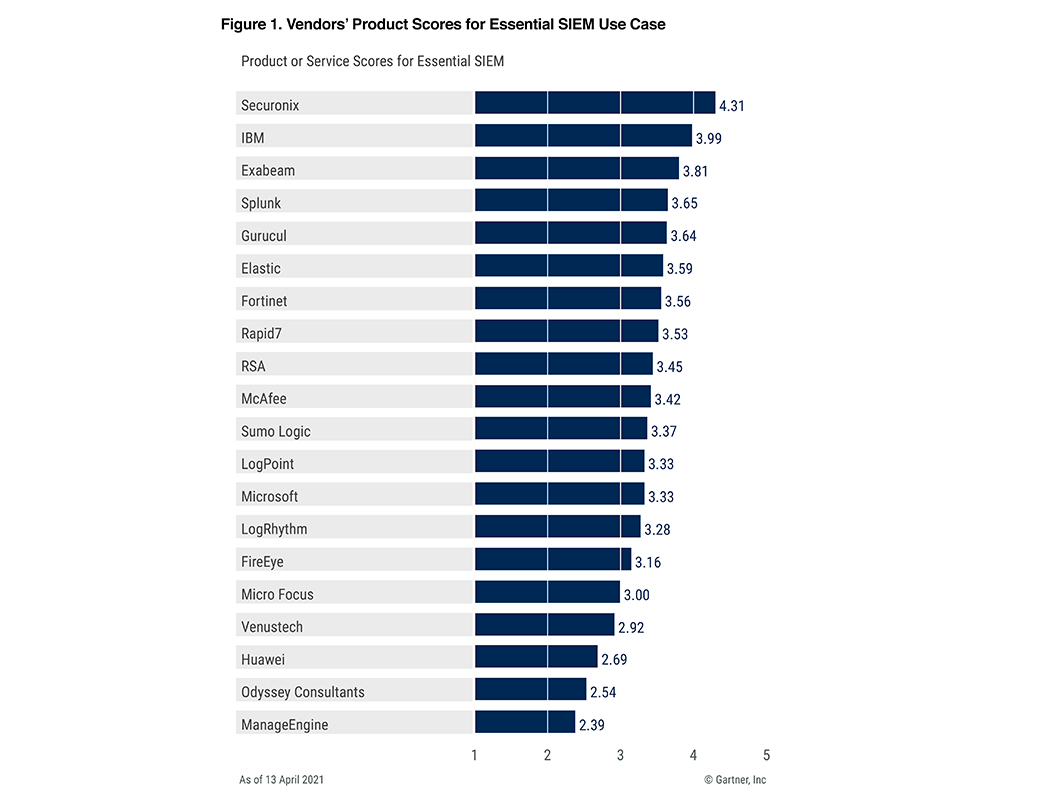

Erhält bei Gartner die höchste Bewertung in allen Anwendungsfällen.

In diesem Bericht haben Analysten der Gartner Group drei Anwendungsfälle und neun SIEM-Funktionen in einem hochkomplexen Umfeld mit 20 Anbietern definiert und bewertet. Securonix erhielt die höchste Bewertung in allen drei Anwendungsfällen: Essential SIEM (4,31/5), Complex SIEM (4,28/5) und Supporting a Modern SOC (4,26/5).

Ressourcen

Demo anfordern

Wir stellen sicher, dass Unternehmen mit Securonix Next-Gen SIEM ein skalierbares Datenaggregations-System mit erweiterten Protokollerfassungsfunktionen einrichten können, die von NXLog unterstützt werden.

- Securonix vereinfacht das Protokollmanagement und stellt sicher, dass die Protokolle effizient, sicher und zuverlässig erfasst werden.

- Wahrung der Integrität aller Protokolle bei der Übertragung und Erfassung von Daten aus zahlreichen Quellen.

- Flexible Protokollerfassung (agentenbasiert oder agentenlos), die je nach Bedarf der Sicherheitsteams an die Unternehmensziele angepasst werden kann.

Indem Sie auf „Absenden“ klicken, erklären Sie sich mit unserer Datenschutzrichtlinie einverstanden.

Indem Sie auf „Absenden“ klicken, erklären Sie sich mit unserer Datenschutzrichtlinie einverstanden.