From Chaos to Control. All with Agentic AI.

Transform your Threat Detection, Investigation and Response (TDIR) with our 5x Gartner MQ Leading SIEM Platform and AI-Powered Capabilities.

Media error: Format(s) not supported or source(s) not found

Download File: https://www.securonix.com/wp-content/uploads/2025/07/HomepageLoop-Reduced.mp4Transform your Threat Detection, Investigation and Response (TDIR) with our 5x Gartner MQ Leading SIEM Platform and AI-Powered Capabilities.

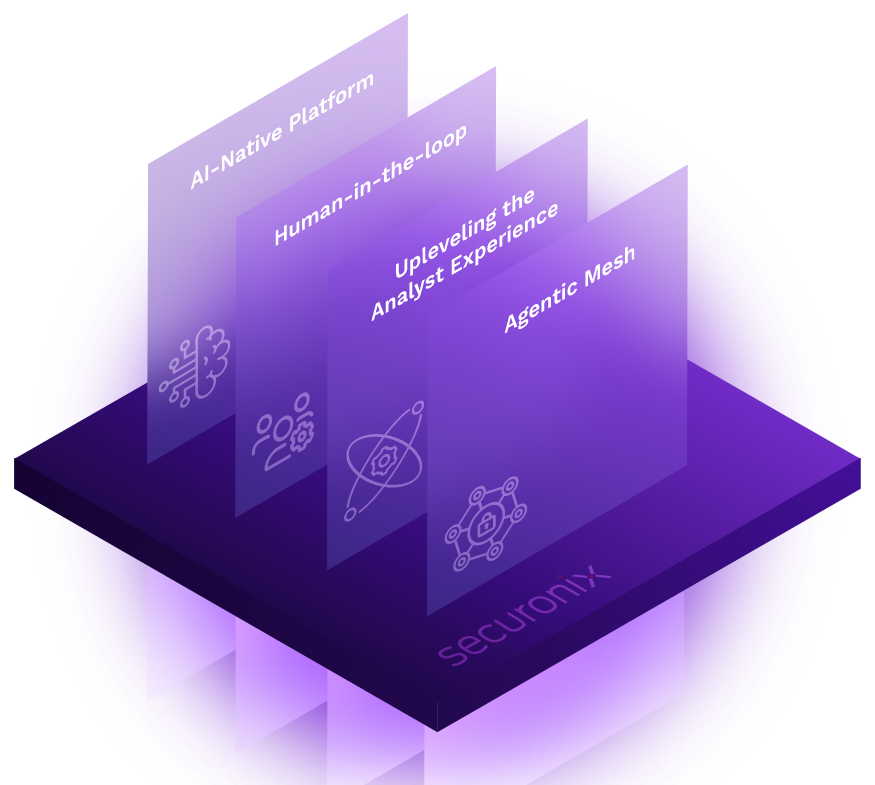

The next step in the evolution of the Securonix platform is based on a revolutionary AI-Powered SecOps approach built on three key principles:

Securonix Agentic AI is embedded across the entire platform, streamlining decisions, eliminating repetitive tasks, and reinforcing analyst impact with intelligent automation.

Designed for collaboration, Agentic AI works alongside security teams—not in place of them. Analysts maintain full visibility and control, with AI offering explainable decisions, guided responses, and tunable workflows at every step.

Reduce noise, simplify interfaces, automate mundane tasks and prioritize what matters. Analysts focus on high-level decisions, not triaging alerts or sifting through logs.

Agentic AI modules operate independently yet collaboratively across use cases—sharing memory, task context, and operational signals to scale SOC productivity and threat coverage intelligently.

AI-POWERED CAPABILITIES DELIVERING 10X SPEED, PRECISION, and EFFICACY FOR SECURITY TEAMS

Securonix Agentic AI introduces a new era of seamless cybersecurity operations.

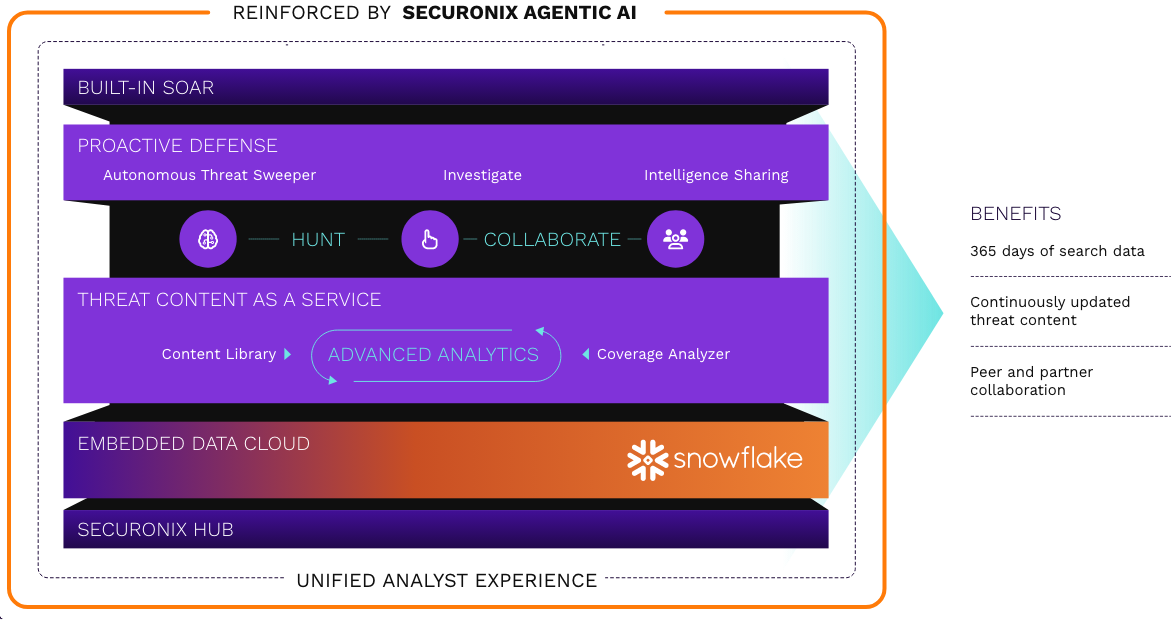

Proactive threat defense with the industry’s first combination of AI, Seamless Integration, and a Frictionless Experience, our best-in-class SIEM unifies threat detection, investigation, and response (TDIR) on Snowflake’s Data Cloud.

Gain fast access to one year of hot data for investigations, threat hunting, and response.

Unlock broad threat coverage through continuously curated and delivered threat content that reduces false positives.

Harness the power of intelligence produced and shared by peers and partners.

Streamline the analyst experience to deliver detection, investigation, and response in a single interface.

Securonix delivers an analytics-driven SIEM and UEBA as a pure cloud solution without compromise.

Keep your data in your cloud environment while unlocking powerful threat detection and response.

Securonix solution powers and is delivered by 70+ MSSP and MDR partners globally.

Securonix solution powers and is delivered by 70+ MSSP and MDR partners globally.

Gartner and Peer Insights are trademarks of Gartner, Inc. and/or its affiliates. All rights reserved. Gartner Peer Insights content consists of the opinions of individual end users based on their own experiences, and should not be construed as statements of fact, nor do they represent the views of Gartner or to this content, about its accuracy or completeness, including any warranties of merchantability or fitness for a particular purpose.

Alberta Health Services

“We’ve cut down on a huge number of false positives which has resulted in massive time savings. We’ve saved hundreds of thousands in labor, we used to have 3 FTE employees dedicated to closing false positives who now have time to focus on incident response.”

– Cybersecurity Operations Manager,

Alberta Health Services

Persistent Systems Limited

“Securonix went above and beyond. Their team seamlessly guided our deployment and even built some custom use cases to fit our unique needs. It’s a true partnership, not just a vendor relationship.”

– Avinash Dharmadhikari, CISO,

Persistent Systems.

Coinhako

“[Securonix] took the time to understand our needs and requirements and worked closely with us to ensure that the system was configured to meet our unique security challenges.”

– Pasi Koistinen, Chief Information and Security Officer (CISO)

of Coinhako.

Discover how Securonix enhances your security incident mitigation and boosts threat-hunting efficiency with a 10X increase in speed, precision, and efficacy.

Thanks for contacting us! We will get in touch with you shortly.

Thanks for contacting us! We will get in touch with you shortly.

We use first and third-party cookies and similar technologies to better understand your use of our website, personalize content, and display tailored advertisements based on your browsing activities. By clicking "Accept", you agree to our use of the above cookies. To reject our use of cookies, click “Deny.” To manage cookies, click “Opt-out preferences.”

Our site uses cookies and similar technologies to analyze site usage, personalize the site, and for online advertising purposes. To manage cookies, click “Opt-out preferences.”